Avec la transformation digitale en général (et l’expansion du lieu de travail digital en particulier), le monde a connu une augmentation des cyberattaques sous de nombreuses formes et formes. En termes simples, les cyberattaques consistent en un acte intentionnel consistant à utiliser un ordinateur pour perturber ou endommager un système, un réseau, un programme ou des données. Ils peuvent se produire de plusieurs façons et peuvent être effectués par toute personne disposant d’une connexion Internet.

Les conséquences d’une cyberattaque peuvent aller de désagréments mineurs à des catastrophes majeures, selon ce qui a été attaqué et sa gravité.Par exemple, les dommages causés par un accès non autorisé à un ordinateur sans privilèges ne peuvent être comparés à l’absence d’un centre de service sécurisé.

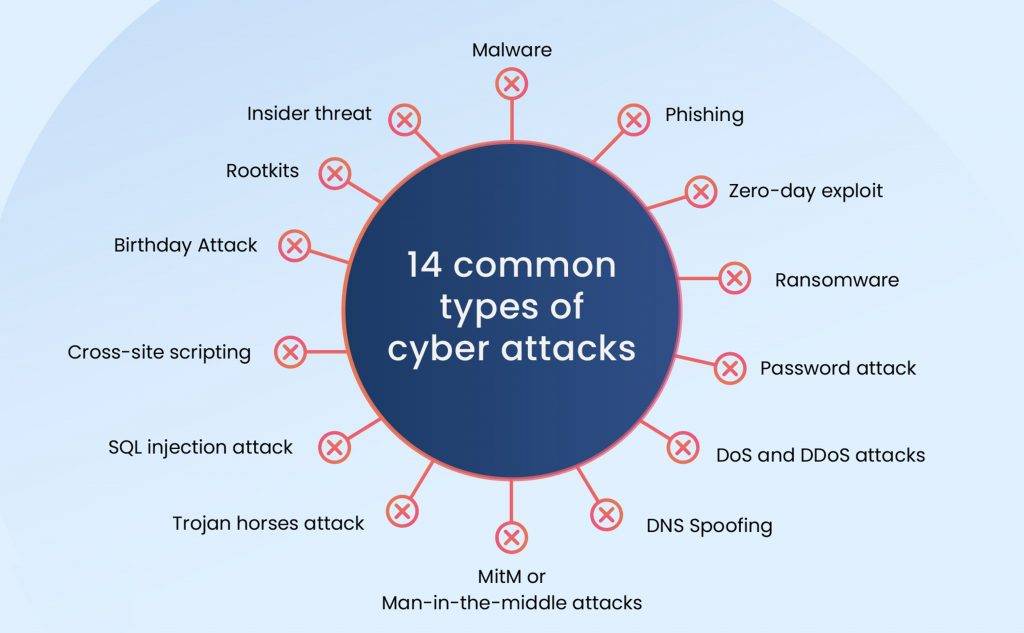

Étant donné que la première étape pour se préparer à y faire face est de se familiariser avec les différents types de cyberattaques, nous avons créé une liste complète avec les 14 plus courantes et les mesures préventives que vous pouvez prendre pour éviter à votre organisation bien des maux de tête .

Qu’est-ce qu’une cyberattaque ?

Précisément, les cyberattaques sont des tentatives d’exposer, de voler, de modifier ou de détruire des données sensibles ou de nuire à un réseau par un accès non autorisé. Selon securite.developpez.com, les cyberattaques mondiales ont augmenté de 38 % en 2022, celles en Europe ont augmenté de 26 %

Ces menaces sont conçues pour nuire aux entreprises et parfois même aux nations. Ce dernier fait référence aux dommages causés par la cyberguerre;

Les types de cyberattaques présentés ci-dessous peuvent appartenir à l’une de ces catégories plus larges :

- Attaque par déni de service : celles qui arrêtent un site en le submergeant de trafic provenant de plusieurs sources.

- Attaque par déni de service distribué : Lorsqu’ils utilisent plusieurs ordinateurs pour envoyer du trafic simultanément afin de submerger le site Web cible.

- Attaque de logiciels malveillants : responsable de l’installation de logiciels malveillants sur votre ordinateur qui peuvent voler des informations sur vous ou votre entreprise.

Maintenant, soyons plus précis.

14 types courants de cyberattaques

1. Logiciels malveillants

Le premier type de cyberattaque est celui que vous connaissez sûrement. Malware est un terme général qui inclut différents types de logiciels malveillants, notamment les virus, les vers et les logiciels espions.Les attaques de logiciels malveillants exploitent une vulnérabilité et pénètrent dans le réseau pour implanter le code malveillant.

Voici comment vous pouvez vous protéger contre le malware:

Installez un logiciel antivirus

Un logiciel antivirus peut détecter et bloquer les logiciels malveillants avant qu’ils ne causent des dommages à votre ordinateur ou à votre appareil mobile.

Évitez de télécharger des fichiers à partir de sources inconnues

Télécharger des fichiers à partir de sources inconnues peut exposer votre ordinateur ou votre appareil mobile à des logiciels malveillants. Assurez-vous de télécharger uniquement à partir de sources fiables.

2. Phishing

Le phishing fait référence à différentes escroqueries qui peuvent inciter un utilisateur à révéler des informations d’identification ou toute autre forme d’informations confidentielles. Ce type de cyber menace recourt à la technologie et à l’ingénierie sociale pour faire divulguer des données sensibles qui seront ensuite utilisées à des fins frauduleuses.

L’attaquant peut appeler, envoyer un e-mail ou WhatsApp à la victime pour lui dire qu’une organisation particulière les contacte pour mettre à jour des informations et demander à la personne de révéler un code PIN ou un mot de passe, par exemple.Le phishing est un exemple d’ingénierie sociale.

Dans le cadre d’une attaque de phishing, le pirate peut également envoyer à la victime un message avec une pièce jointe malveillante ou un lien qui redirige la personne vers un site Web qui incite l’utilisateur à télécharger un logiciel malveillant.

Il peut même s’agir d’un faux site Web qui émule un site Web légitime, tel qu’un site de réseau social, sur lequel l’utilisateur est invité à se connecter. Lorsque la victime le fait, l’attaquant obtient son nom d’utilisateur et son mot de passe. Ces derniers exemples de phishing combinent l’ingénierie sociale avec la technologie (code malveillant) conçue pour tromper la personne afin qu’elle révèle des données sensibles.

Le phishing est l’une des formes les plus courantes d’attaques informatiques. Il s’agit d’une technique de hameçonnage où les cybercriminels envoient des emails frauduleux pour obtenir des informations confidentielles.

Voici comment vous pouvez vous protéger contre le phishing:

Ne jamais donner vos informations personnelles à des inconnus

Il est important de ne jamais divulguer vos informations personnelles à des personnes que vous ne connaissez pas ou en qui vous n’avez pas confiance. Les cybercriminels peuvent utiliser ces informations pour voler votre identité ou accéder à vos comptes en ligne.

Vérifiez l’adresse email de l’expéditeur

Avant de cliquer sur un lien ou de télécharger une pièce jointe, assurez-vous que l’adresse email de l’expéditeur est légitime. Les cybercriminels utilisent souvent des adresses email trompeuses pour vous inciter à ouvrir un lien ou une pièce jointe malveillante.

Êtes vous à l’abri des Cyber menaces ?

Prenez quelques minutes pour être au clair avec un expert de notre équipe Cybersécurité

3. Exploit du jour zéro

Un exploit zero-day est une vulnérabilité qui n’a pas été divulguée publiquement. Les pirates les exploitent généralement avant que le fournisseur n’ait la possibilité de les réparer. Ils peuvent être très dangereux car il n’y a aucune protection jusqu’à ce que le correctif soit publié.

Les exploits zero-day peuvent affecter n’importe quelle entreprise et n’importe quel fournisseur, quelle que soit sa taille ou sa prudence. Par exemple, Google a signalé six vulnérabilités zero-day en 2022 . La société a dû publier des mises à jour d’urgence pour remédier à ces inconvénients. Une fois ces mises à jour publiées, les utilisateurs et les organisations doivent les installer. Cela fait partie du processus de gestion des correctifs .

4. Rançongiciels/ ransomware

Le ransomware comprend un code malveillant qui crypte les données pour les rendre inaccessibles à la victime. Ce programme malveillant est généralement utilisé pour exiger le paiement d’une rançon afin de décrypter les fichiers, dossiers et systèmes retenus captifs par l’attaquant.

Dans ce type de cyberattaque, la victime télécharge (sans le savoir) le code malveillant d’un site Web ou d’un fichier joint. Ensuite, le logiciel malveillant exploite une vulnérabilité du système et crypte les informations.

Voici comment vous pouvez vous protéger contre les ransomwares:

Effectuez des sauvegardes régulières de vos données

En effectuant des sauvegardes régulières de vos données, vous pouvez récupérer vos fichiers sans avoir à payer une rançon. Stockez les sauvegardes sur un disque dur externe ou dans le cloud pour éviter de perdre toutes vos données en cas d’attaque.

Installez un logiciel de sécurité

Un logiciel de sécurité fiable peut aider à prévenir les rançongiciels en détectant les virus et autres logiciels malveillants avant qu’ils ne causent des dommages.

5. Attaque par mot de passe

Dans ce type d’attaque, les cybercriminels s’emparent des mots de passe de la victime. Cela peut se produire de différentes manières. Par exemple, lors d’une attaque de mot de passe par force brute, le pirate essaie différentes combinaisons jusqu’à ce qu’il obtienne la clé. Le travail est plus accessible lorsque la victime utilise des mots tels que « mot de passe » ou des combinaisons telles que « 12345 » au lieu d’un gestionnaire de mots de passe .

L’attaquant peut recourir à un logiciel automatisé de devinette de mot de passe pour essayer toutes les combinaisons possibles dans le dictionnaire et ainsi deviner le mot de passe. C’est ce qu’on appelle une attaque par dictionnaire .

Un autre type d’ attaque par mot de passe se produit lorsqu’un utilisateur tombe dans un piège et écrit ses informations d’identification sur un faux site Web. ou même fournit des mots de passe par téléphone ou par message à un cybercriminel qui prétend faire partie d’une banque, d’une entreprise ou d’une autre organisation. Il s’agit d’une attaque par mot de passe effectuée par hameçonnage.

Parfois, les criminels essaient des combinaisons de nom d’utilisateur et de mot de passe obtenues sur le dark web. Ce sont des listes de données compromises qui dérivent de fuites ou d’attaques.

6. Attaques DoS et DDoS

Une attaque par déni de service (DoS) a pour but de planter un réseau en l’inondant de trafic. Le site reçoit de nombreuses demandes et les ressources sont débordées. Par conséquent, le site Web ne peut pas répondre, s’arrête et devient inaccessible aux utilisateurs.

Une attaque par déni de service distribué (DDoS) est une attaque DoS qui utilise plusieurs machines pour inonder le réseau ciblé. Cette attaque utilise divers appareils distants, bots ou zombies, permettant à l’attaquant d’envoyer simultanément de grandes quantités de trafic depuis différents endroits. Le serveur est surchargé plus rapidement que lors d’une attaque DoS normale.

Voici comment vous pouvez vous protéger contre les attaques DDoS:

Utilisez un pare-feu

Un pare-feu est une barrière de sécurité qui peut empêcher les attaques DDoS en bloquant le trafic suspect avant qu’il n’atteigne votre site Web.

Utilisez un service de mitigation de DDoS

Un service de mitigation de DDoS peut détecter et bloquer les attaques en temps réel pour maintenir la disponibilité de votre site Web.

7. Usurpation DNS

L’usurpation de serveur de noms de domaine (DNS) est une cyberattaque qui modifie le DNS pour rediriger le trafic en ligne vers un faux site Web qui émule un site Web légitime. Dans ce type de cyberattaque , la victime introduit son nom d’utilisateur et son mot de passe pour se connecter, donnant ainsi ces données aux pirates.

8. Attaques MitM ou Man-in-the-middle

Dans une attaque Man in the Middle Attack (MitM), l’attaquant intercepte secrètement et peut même altérer les communications entre deux personnes. L’agresseur se met entre ces deux personnes, et c’est pourquoi on l’appelle « l’homme au milieu ».

L’attaquant peut effectuer un MitM en interceptant les communications détenues via un point d’accès Wi-Fi non crypté. Les personnes qui ont la conversation ne savent pas que l’attaquant écoute ou modifie les informations qu’ils partagent.

Voici comment vous pouvez vous protéger contre les attaques MITM :

Utilisez une connexion sécurisée (SSL/TLS)

Assurez-vous que les sites Web que vous visitez ont une connexion SSL/TLS activée, ce qui signifie que toutes les données sont cryptées entre votre navigateur et le serveur Web.

Utilisez un réseau privé virtuel (VPN)

Un VPN peut aider à protéger votre connexion Internet en cryptant toutes les données en transit entre votre appareil et le serveur VPN.

9. Attaque de chevaux de Troie

Une attaque de cheval de Troie recourt à un logiciel malveillant qui se cache dans un fichier ou une application de bonne foi pour tromper l’utilisateur. Les chevaux de Troie sont conçus pour infliger différents types de dommages au réseau, et différents types dépendent de l’action qu’ils sont censés effectuer.

Le plus souvent, ils sont utilisés pour établir une porte dérobée dans le réseau. De cette façon, l’attaquant peut voler des données sensibles ou installer d’autres logiciels malveillants dans le système. Contrairement à un virus, un cheval de Troie ne se réplique pas.

10. Attaque par injection SQL

Une injection SQL (Structured Query Language) ou injection SQL est une menace de cybersécurité qui cible les sites qui utilisent des bases de données pour servir les utilisateurs. L’attaquant obtient un accès non autorisé à une base de données d’application Web en ajoutant une chaîne de code malveillant à une requête de base de données. Cette manipulation de code SQL permet à l’attaquant d’obtenir des données confidentielles et sensibles, telles que des informations de carte de crédit.

Voici comment vous pouvez vous protéger contre les attaques par injection SQL :

Utilisez des codes et des bibliothèques à jour

Assurez-vous que les codes et les bibliothèques utilisés pour vos applications Web sont à jour et ne contiennent pas de vulnérabilités connues.

Évitez d’utiliser des requêtes SQL dynamiques

Évitez d’utiliser des requêtes SQL dynamiques qui permettent aux utilisateurs de saisir des données. Utilisez plutôt des requêtes préparées pour éviter les attaques par injection SQL.

11. Scripts intersites

Les scripts intersites obligent un site vulnérable à renvoyer du code JavaScript malveillant à l’utilisateur afin que le code soit exécuté dans le navigateur de l’utilisateur. Lorsque cela se produit, l’attaquant prend le contrôle et compromet l’interaction avec l’application, permettant aux cybercriminels d’effectuer toutes les actions que l’utilisateur concerné peut réaliser. Si la victime dispose d’un accès privilégié, les attaquants pourraient même obtenir le contrôle total des données qui y sont stockées.

12. Attaque d’anniversaire

Une attaque d’anniversaire est un type d’attaque cryptographique dans laquelle le cybercriminel cible des algorithmes de hachage , qui sont des signatures numériques destinées à vérifier l’authenticité des communications. Si un criminel crée un hachage identique à celui envoyé, le pirate peut remplacer le message d’origine par le sien, et le destinataire l’obtiendra sans se douter que le contenu a été altéré.

Ce type de cyberattaque par force brute exploite les mathématiques derrière le paradoxe de l’anniversaire dans une théorie des probabilités. Le paradoxe des anniversaires dit que dans un groupe aléatoire de 23 personnes, il y a 50 % de chances que deux d’entre elles aient le même anniversaire.

13. Rootkits

Les rootkits font référence à un groupe d’outils logiciels qui permettent aux criminels d’obtenir un accès non autorisé à un système sans être détectés. Un rootkit cache les programmes malveillants qui pénètrent dans les appareils via le spam ou d’autres moyens. Lorsque le rootkit est activé, une porte dérobée est mise en place et les criminels peuvent installer d’autres formes de logiciels malveillants tels que des rançongiciels ou des chevaux de Troie.

14. Menace interne

Le dernier type de cyberattaque fait référence aux personnes qui travaillent au sein d’une organisation et qui utiliseront leur accès autorisé ou leurs connaissances sur l’entité pour lancer une attaque. L’ attaque par menace interne peut entraîner des dommages et des pertes de données et affecter la réputation de l’entreprise.

Êtes vous à l’abri des Cyber menaces ?

Prenez quelques minutes pour être au clair avec un expert de notre équipe Cybersécurité

Types de logiciels malveillants

1. Qu’est-ce qu’un virus informatique ?

Un virus est un type de logiciel malveillant qui, lorsqu’il est exécuté, se reproduit de lui-même en modifiant d’autres programmes informatiques et en y insérant son propre code. Lorsque cette réplication réussit, on dit que les zones affectées sont infectées.

Les auteurs de virus utilisent l’ingénierie sociale et exploitent les vulnérabilités pour infecter les systèmes et propager le virus. Les systèmes d’exploitation Microsoft Windows et Mac sont la cible de la grande majorité des virus qui utilisent souvent des stratégies complexes d’anti-détection pour échapper aux logiciels antivirus.

Les virus sont créés pour faire du profit (par exemple, les rançongiciels), envoyer un message, s’amuser personnellement, démontrer l’existence de vulnérabilités, faire du sabotage et du déni de service, ou simplement explorer les questions de cybersécurité, la vie artificielle et les algorithmes évolutifs.

Les virus informatiques causent des milliards de dommages économiques en provoquant des pannes de système, en gaspillant des ressources, en corrompant des données, en augmentant les coûts de maintenance, en enregistrant les frappes au clavier et en volant des informations personnelles (par exemple, des numéros de carte de crédit).

2. Qu’est-ce qu’un ver informatique ?

Un ver informatique est un programme malveillant qui se reproduit lui-même et dont l’objectif principal est d’infecter d’autres ordinateurs en se dupliquant tout en restant actif sur les systèmes infectés.

Souvent, les vers utilisent les réseaux informatiques pour se propager, en s’appuyant sur les vulnérabilités ou les failles de sécurité de l’ordinateur cible pour y accéder. Les vers causent presque toujours au moins un certain préjudice à un réseau, ne serait-ce qu’en consommant de la bande passante. Cela diffère des virus qui corrompent ou modifient presque toujours les fichiers sur l’ordinateur de la victime.

WannaCry est un exemple célèbre de cryptoworm ransomware qui s’est propagé sans intervention de l’utilisateur en exploitant la vulnérabilité EternalBlue.

Bien que de nombreux vers soient conçus pour se propager et ne pas modifier les systèmes qu’ils traversent, même les vers sans charge utile peuvent provoquer des perturbations majeures. Le ver Morris et Mydoom ont provoqué des perturbations majeures en augmentant le trafic réseau malgré leur nature bénigne.

3. Qu’est-ce qu’un cheval de Troie ?

Un cheval de Troie ou trojan est un logiciel malveillant qui trompe les utilisateurs sur sa véritable intention en se faisant passer pour un programme légitime. Le terme est dérivé de l’histoire grecque ancienne du cheval de Troie trompeur qui a entraîné la chute de la ville de Troie.

Les chevaux de Troie sont généralement diffusés par le biais d’une ingénierie sociale telle que le phishing.

Par exemple, un utilisateur peut être incité à exécuter une pièce jointe à un courriel déguisé pour paraître authentique (par exemple, une feuille de calcul Excel). Une fois le fichier exécutable ouvert, le cheval de Troie est installé.

Bien que la charge utile d’un cheval de Troie puisse être n’importe quoi, la plupart agissent comme une porte dérobée donnant à l’attaquant un accès non autorisé à l’ordinateur infecté. Les chevaux de Troie peuvent donner accès à des informations personnelles telles que l’activité Internet, les identifiants bancaires, les mots de passe ou les informations personnelles identifiables (PII). Les attaques par ransomware sont également menées à l’aide de chevaux de Troie.

Contrairement aux virus et aux vers informatiques, les chevaux de Troie ne tentent généralement pas d’injecter un code malveillant dans d’autres fichiers ou de se propager.

4. Qu’est-ce qu’un rootkit ?

Un rootkit est un ensemble de logiciels malveillants conçus pour donner un accès non autorisé à un ordinateur ou à une partie de son logiciel et qui masquent souvent leur existence ou celle d’autres logiciels.

L’installation d’un rootkit peut être automatisée ou le pirate peut l’installer avec un accès administrateur.

L’accès peut être obtenu à la suite d’une attaque directe sur le système, comme l’exploitation de vulnérabilités, le craquage de mots de passe ou l’hameçonnage.

La détection d’un rootkit est difficile car il peut subvertir le programme antivirus destiné à le détecter. Les méthodes de détection comprennent l’utilisation de systèmes d’exploitation fiables, les méthodes comportementales, l’analyse des signatures, l’analyse des différences et l’analyse du contenu de la mémoire.

La suppression d’un rootkit peut être compliquée ou pratiquement impossible, en particulier lorsque le rootkit réside dans le noyau. Les rootkits de micrologiciels peuvent nécessiter le remplacement du matériel ou un équipement spécialisé.

5. Qu’est-ce qu’un Ransomware ?

Les ransomwares sont des logiciels malveillants conçus pour empêcher l’accès à un système informatique ou à des données jusqu’à ce qu’une rançon soit versée. Les rançongiciels se propagent par le biais de courriels d’hameçonnage, de publicités malveillantes, de la visite de sites web infectés ou de l’exploitation de vulnérabilités.

Les attaques de ransomware entraînent des temps d’arrêt, des fuites de données, des vols de propriété intellectuelle et des violations de données.

Le montant des rançons varie de quelques centaines à des centaines de milliers de dollars. Payables en crypto-monnaies comme le bitcoin.

6. Qu’est-ce qu’un keylogger ?

Les enregistreurs de frappe, les enregistreurs de frappe ou la surveillance du système sont un type de logiciel malveillant utilisé pour surveiller et enregistrer chaque frappe effectuée sur le clavier d’un ordinateur spécifique. Des enregistreurs de frappe sont également disponibles pour les smartphones.

Les enregistreurs de frappe stockent les informations recueillies et les envoient au pirate qui peut alors extraire des informations sensibles telles que les identifiants de connexion et les détails des cartes de crédit.

7. Qu’est-ce qu’un grayware ?

Le terme « grayware » a été inventé en septembre 2004 et décrit des applications ou des fichiers indésirables qui ne sont pas des logiciels malveillants mais qui détériorent les performances de l’ordinateur et peuvent présenter un risque pour la cybersécurité.

Au minimum, les graywares se comportent de manière gênante ou indésirable et, au pire, ils surveillent le système et transmettent des informations par téléphone.

Les graywares font référence aux adwares et aux spywares. La bonne nouvelle, c’est que la plupart des logiciels antivirus peuvent détecter les programmes potentiellement indésirables et proposer de les supprimer.

Les logiciels publicitaires et les logiciels espions sont généralement faciles à supprimer car ils ne sont pas aussi dangereux que d’autres types de logiciels malveillants.

Ce qui est plus préoccupant, c’est le mécanisme utilisé par le grayware pour accéder à l’ordinateur, qu’il s’agisse d’ingénierie sociale, de logiciels non corrigés ou d’autres vulnérabilités. D’autres formes de logiciels malveillants, comme les rançongiciels, peuvent utiliser la même méthode pour accéder à l’ordinateur.

La présence d’un logiciel publicitaire peut servir d’avertissement pour signaler que l’appareil ou l’utilisateur présente une faiblesse qui doit être corrigée.

8. Qu’est-ce qu’un logiciel malveillant sans fichier ?

Les logiciels malveillants sans fichier sont des logiciels malveillants qui utilisent des programmes légitimes pour infecter un ordinateur. Contrairement à d’autres infections, ils ne s’appuient pas sur des fichiers et ne laissent pas d’empreinte, ce qui complique la détection et la suppression par les logiciels anti-programmes malveillants. Il existe exclusivement en tant qu’artefact basé sur la mémoire de l’ordinateur, c’est-à-dire dans la RAM.

Les logiciels malveillants sans fichier sont apparus en 2017 comme une cybermenace courante, mais ils existent depuis longtemps. Frodo, Number of the Beast et Dark Avenger sont les premières attaques de logiciels malveillants sans fichier. Plus récemment, le Comité national démocrate et la violation d’Equifax ont été victimes d’attaques de logiciels malveillants sans fichier.

Les logiciels malveillants sans fichier n’écrivent aucune partie de leur activité sur le disque dur de l’ordinateur, ce qui les rend résistants aux stratégies anti-informatiques existantes qui intègrent des listes blanches de fichiers, la détection de signatures, la vérification du matériel, l’analyse de modèles ou l’horodatage.

Il laisse très peu de preuves pouvant être utilisées par les enquêteurs en criminalistique numérique pour identifier les activités illégitimes. Cela dit, comme il est conçu pour fonctionner en mémoire, il n’existe généralement que jusqu’au redémarrage du système.

9. Qu’est-ce qu’un logiciel publicitaire ?

Un logiciel publicitaire est un type de logiciel gris conçu pour afficher des publicités sur votre écran, souvent dans un navigateur web ou une fenêtre contextuelle.

Généralement, ils se présentent comme légitimes ou se greffent sur un autre programme pour vous inciter à les installer sur votre ordinateur, votre tablette ou votre smartphone.

Les logiciels publicitaires sont l’une des formes de logiciels malveillants les plus rentables et les moins nocives, et ils sont de plus en plus populaires sur les appareils mobiles. Les logiciels publicitaires génèrent des revenus en affichant automatiquement des publicités à l’intention de l’utilisateur du logiciel.

10. Qu’est-ce que le malvertising ?

Le malvertising, qui signifie « publicité malveillante », est l’utilisation de la publicité pour diffuser des logiciels malveillants. Il s’agit généralement d’injecter des publicités malveillantes ou chargées de logiciels malveillants dans des réseaux publicitaires et des pages web légitimes.

La publicité est un excellent moyen de diffuser des logiciels malveillants, car des efforts considérables sont déployés pour rendre les annonces attrayantes pour les utilisateurs, afin de vendre ou de faire la publicité d’un produit.

Le malvertising bénéficie également de la réputation des sites sur lesquels il est placé, tels que les sites d’information réputés.

11. Qu’est-ce qu’un logiciel espion ?

Les logiciels espions sont des logiciels malveillants qui recueillent des informations sur une personne ou une organisation, parfois à son insu, et les envoient à l’attaquant sans le consentement de la victime.

Les logiciels espions ont généralement pour but de suivre et de vendre vos données d’utilisation de l’internet, de capturer les informations de votre carte de crédit ou de votre compte bancaire ou de voler des informations personnelles identifiables (PII).

Certains types de logiciels espions peuvent installer des logiciels supplémentaires et modifier les paramètres de votre appareil. Les logiciels espions sont généralement faciles à supprimer car ils ne sont pas aussi dangereux que d’autres types de logiciels malveillants.

12. Que sont les bots et les réseaux de bots ?

Un bot est un ordinateur infecté par un logiciel malveillant qui lui permet d’être contrôlé à distance par un pirate.

Le bot (ou ordinateur zombie) peut ensuite être utilisé pour lancer d’autres cyberattaques ou faire partie d’un botnet (ensemble de bots).

Les botnets sont une méthode populaire pour les attaques par déni de service distribué (DDoS), la diffusion de logiciels rançonneurs, l’enregistrement des frappes et la diffusion d’autres types de logiciels malveillants.

13. Qu’est-ce qu’une porte dérobée ?

Une porte dérobée est une méthode secrète permettant de contourner l’authentification ou le cryptage normal d’un ordinateur, d’un produit, d’un dispositif intégré (par exemple, un routeur) ou d’une autre partie d’un ordinateur.

Les portes dérobées sont généralement utilisées pour sécuriser l’accès à distance à un ordinateur ou pour accéder à des fichiers cryptés.

À partir de là, elles peuvent être utilisées pour accéder à des données sensibles, les corrompre, les supprimer ou les transférer.

Les portes dérobées peuvent prendre la forme d’une partie cachée d’un programme (un cheval de Troie), d’un programme séparé ou d’un code dans les microprogrammes et les systèmes d’exploitation.

En outre, les portes dérobées peuvent être créées ou largement connues. De nombreuses portes dérobées ont des utilisations légitimes, par exemple lorsque le fabricant a besoin d’un moyen de réinitialiser les mots de passe des utilisateurs.

14. Qu’est-ce qu’un pirate de navigateur ?

Un pirate de navigateur ou hijackware modifie le comportement d’un navigateur web en envoyant l’utilisateur vers une nouvelle page, en changeant sa page d’accueil, en installant des barres d’outils indésirables, en affichant des publicités non désirées ou en dirigeant les utilisateurs vers un site web différent.

15. Qu’est-ce qu’un logiciel malveillant ?

Les logiciels malveillants sont une catégorie de logiciels malveillants conçus pour automatiser la cybercriminalité.

Il est conçu pour perpétrer des vols d’identité par le biais de l’ingénierie sociale ou de la furtivité afin d’accéder aux comptes financiers et de vente au détail de la victime pour voler des fonds ou effectuer des transactions non autorisées. Il peut également voler des informations confidentielles ou sensibles dans le cadre de l’espionnage d’entreprise.

16. Qu’est-ce qu’une application mobile malveillante ?

Toutes les applications disponibles sur l’App Store et Google Play ne sont pas légitimes. Cela dit, l’App Store est généralement plus sûr en raison d’une meilleure présélection des applications tierces.

Les applications malveillantes peuvent voler des informations sur les utilisateurs, tenter de les extorquer, accéder aux réseaux d’entreprise, les forcer à voir des publicités indésirables ou installer une porte dérobée sur l’appareil.

17. Qu’est-ce qu’un RAM Scraper ?

Un RAM scraper est un type de logiciel malveillant qui exploite les données temporairement stockées en mémoire ou en RAM. Ce type de logiciel malveillant cible souvent les systèmes de point de vente (POS) tels que les caisses enregistreuses, car ils peuvent stocker des numéros de carte de crédit non cryptés pendant une brève période avant de les crypter et de les transmettre au back-end.

18. Qu’est-ce qu’un logiciel de sécurité malveillant ?

Les logiciels de sécurité malveillants font croire à l’utilisateur que son système présente un problème de sécurité, tel qu’un virus, et l’incitent à payer pour le faire disparaître. En réalité, le faux logiciel de sécurité est le logiciel malveillant qui doit être supprimé.

19. Qu’est-ce que le cryptojacking ?

Le cryptojacking est un type de logiciel malveillant qui utilise la puissance de calcul de la victime pour extraire de la crypto-monnaie.

20. Qu’est-ce qu’un logiciel malveillant hybride ?

Aujourd’hui, la plupart des logiciels malveillants sont une combinaison d’attaques de logiciels malveillants existants, souvent des chevaux de Troie, des vers, des virus et des logiciels rançonneurs.

Par exemple, un programme malveillant peut sembler être un cheval de Troie, mais une fois exécuté, il peut agir comme un ver et tenter d’attaquer plusieurs victimes sur le réseau.

21. Qu’est-ce que l’ingénierie sociale et le phishing ?

L’ingénierie sociale et le phishing ne sont pas des logiciels malveillants à proprement parler. Il s’agit de mécanismes de diffusion populaires pour les attaques de logiciels malveillants. Par exemple, un hameçonneur peut essayer d’amener un utilisateur à se connecter à un site web d’hameçonnage, mais il peut également joindre une pièce jointe infectée à l’e-mail pour augmenter ses chances de réussite.

22. Qu’est-ce qu’un bug ?

Tout comme l’ingénierie sociale et le phishing, les bugs ne sont pas des logiciels malveillants, mais ils peuvent ouvrir des vulnérabilités que les logiciels malveillants peuvent exploiter. Un bon exemple est la vulnérabilité EternalBlue qui se trouvait dans les systèmes d’exploitation Windows et qui a conduit à la propagation du crypto-logiciel de rançon WannaCry.

Comment les logiciels malveillants se propagent-ils ?

Les logiciels malveillants se propagent de six manières différentes :

Les vulnérabilités : Un défaut de sécurité dans un logiciel permet à un logiciel malveillant de l’exploiter pour obtenir un accès non autorisé à l’ordinateur, au matériel ou au réseau.

Portes dérobées : Ouverture intentionnelle ou non intentionnelle dans les logiciels, le matériel, les réseaux ou la sécurité du système.

Drive-by downloads (téléchargements à la volée) : Téléchargement involontaire de logiciels à l’insu ou non de l’utilisateur final.

Homogénéité : si tous les systèmes utilisent le même système d’exploitation et sont connectés au même réseau, le risque qu’un ver réussisse à se propager à d’autres ordinateurs est accru.

L’escalade des privilèges : Situation dans laquelle un pirate obtient un accès privilégié à un ordinateur ou à un réseau et l’utilise pour lancer une attaque.

Menaces mixtes : Logiciels malveillants combinant les caractéristiques de plusieurs types de logiciels malveillants, ce qui les rend plus difficiles à détecter et à arrêter car ils peuvent exploiter différentes vulnérabilités.

Comment trouver et

Comment prévenir les cyberattaques

La première étape pour prévenir les cyberattaques consiste à créer une culture de cybersécurité dans votre organisation. Cela signifie éduquer tout le monde dans l’entreprise sur les risques de cybersécurité et sur la façon de se protéger. Quelle que soit la force des politiques de sécurité de votre organisation, les employés doivent prendre des précautions et être conscients des différents arnaques et escroqueries auxquelles ils pourraient être exposés, comme ceux utilisés dans le hameçonnage.

En ce sens, les équipes rouges sont un excellent moyen de préparer chacun dans l’entreprise. N’oubliez pas que les équipes rouges recherchent des vulnérabilités ou des failles de cybersécurité dans le système en simulant une cyberattaque . Cela permet d’identifier ce qui doit être amélioré afin que l’organisation soit bien préparée pour se défendre contre une cybermenace réelle.

Voici quelques recommandations générales que tout le monde dans votre organisation devrait prendre en compte pour prévenir les cyberattaques.

1. Utilisez des mots de passe complexes

Les mots de passe doivent comporter huit caractères et combiner des chiffres, des lettres, des symboles et des majuscules. Vous ne devez pas utiliser les mêmes mots de passe dans tous vos comptes ; il faut les changer à chaque fois. Étant donné que mémoriser autant de mots de passe différents peut être un véritable gâchis, vous pouvez recourir à des générateurs de mots de passe.

2. Activer l’authentification multifacteur

Les mots de passe ne sont que la première couche de protection et peuvent être facilement attaqués et déchiffrés. Vous devez également activer l’authentification multifacteur sur tous vos comptes avec une application d’authentification ou une clé de sécurité physique. L’utilisation de SMS n’est pas recommandée car des attaquants pourraient intercepter ces informations.

3. Soyez prudent

Les attaques de phishing peuvent prendre différentes formes : e-mails, SMS, appels, etc. Évitez de fournir des informations personnelles ou des données sensibles via ces moyens de communication. Ne téléchargez pas de pièces jointes et ne pénétrez pas dans les liens que vous recevez par e-mail, SMS ou applications de messagerie. Il est préférable de vérifier auprès de l’expéditeur s’il a envoyé ces informations. Appelez-les pour vous assurer qu’il est authentique si le message provient soi-disant d’une banque ou de toute autre entité. Ou écrivez l’adresse URL directement sur la barre d’adresse. Il est préférable de le faire pour vérifier que vous entrez sur le site officiel et non sur une fausse page qui émule celle d’origine.

4. Installez les mises à jour du système d’exploitation et des logiciels

Les mises à jour incluent des correctifs qui résolvent les vulnérabilités qui ont été précédemment signalées et résolues. Les cybercriminels utilisent des logiciels et des systèmes d’exploitation qui ne sont pas mis à jour pour lancer leurs attaques. Assurez-vous que chaque appareil utilisé sur le réseau est conforme à cette politique. Certains employés utiliseront leurs téléphones, tablettes ou même ordinateurs portables dans l’entreprise. Il est donc crucial de s’assurer que les appareils connectés au réseau de l’entreprise sont également mis à jour. Sinon, ils pourraient compromettre les logiciels et les données de l’organisation.

5. Utilisez un VPN lorsque vous utilisez le Wi-Fi public

Le Wi-Fi public peut être facilement piraté pour organiser une attaque MitM. La meilleure façon de protéger votre communication dans ce contexte est d’utiliser un Réseau Privé Virtuel ( VPN ).

6. Soyez conscient de votre empreinte en ligne

Essayez d’éviter de trop partager des informations personnelles sur les réseaux sociaux et autres sites en ligne. Tout ce que vous faites et dites en ligne fait partie de votre empreinte en ligne. Et toutes ces informations peuvent être utilisées par des criminels pour mener des attaques d’ingénierie sociale.

3 conseils supplémentaires pour le département de cybersécurité informatique

1. Utilisez un pare-feu et un logiciel antivirus avec une protection contre les logiciels malveillants

Il s’agit d’une première couche de protection de base qui peut empêcher les attaquants d’installer certains types de logiciels malveillants ou de virus sur l’appareil de l’organisation, même si quelqu’un connecte accidentellement une clé USB avec un code malveillant, clique sur un lien ou télécharge une pièce jointe qui pose tout type de risque. En ce sens, les outils d’analyse des vulnérabilités peuvent vous aider à évaluer régulièrement les menaces et à colmater toutes les ouvertures qui pourraient fuir ou diffuser des données client importantes.

2. Sauvegarder les informations

Assurez-vous de sauvegarder toutes les données afin que si certaines informations sont volées ou perdues lors d’une attaque, il existe un moyen de les récupérer.

3. Hachages plus longs

Nous vous recommandons d’utiliser des hachages plus longs pour la vérification afin d’éviter les attaques d’anniversaire. Chaque chiffre supplémentaire ajouté au hachage ajoute une couche de protection car il diminue les possibilités de générer le même.

Pour protéger votre organisation d’une attaque par injection SQL, il est essentiel de recourir au modèle le moins privilégié. Seuls ceux qui ont besoin d’accéder aux bases de données critiques seront autorisés à accéder à ces informations.

Points clés à retenir

Une cyberattaque pourrait entraîner des violations de données et endommager les appareils et les logiciels. Cela implique des coûts élevés pour les entreprises en termes d’argent et de réputation. Avec l’avancée de la digitalisation, les attaques se multiplient, et il est plus important que jamais de prendre ses précautions et d’éviter d’être victime de pirates.

Il existe différents types de cyberattaques . Certains tirent parti des vulnérabilités du réseau ou des appareils, et d’autres trompent les utilisateurs en manipulant leur esprit. Le dernier recours aux techniques d’ingénierie sociale comme celles utilisées dans le phishing. Dans ces cas, les criminels utilisent différentes méthodes pour que la personne révèle ses informations d’identification et d’autres données sensibles.

Le moyen le plus important de protéger votre organisation contre les cyberattaques est d’avoir une politique de cybersécurité ferme et de créer une culture de cybersécurité. Ce dernier aspect aidera chacun à apprendre à se défendre : mettre à jour le logiciel, activer l’authentification multifacteur et être prudent avec les appels, les e-mails ou les messages qu’ils reçoivent et qui pourraient faire partie d’escroqueries.

Questions fréquemment posées

Comment se protéger d’une cyberattaque ?

- Ayez des politiques de sécurité solides.

- Créez une culture de la cybersécurité dans votre organisation.

- Utilisez des mots de passe forts et activez l’authentification multifacteur.

- Installez les mises à jour du système d’exploitation et des logiciels.

- Évitez de trop partager des informations personnelles sur les réseaux sociaux.

- Ne téléchargez pas et ne cliquez pas sur les liens que vous recevez d’e-mails, d’applications ou de SMS suspects.

Pourquoi les cyber-attaquants utilisent-ils couramment des attaques d’ingénierie sociale ?

Il est généralement plus facile d’escroquer les gens et de les amener à fournir des données sensibles que de trouver une vulnérabilité du réseau.

Comment se produisent les cyberattaques ?

Les cyberattaques se produisent de deux manières importantes : 1) les pirates identifient une vulnérabilité ou une faille de sécurité dans le système et les exploitent ; 2) les cybercriminels trompent les utilisateurs et les amènent à partager des informations confidentielles qui les aideront à accéder au réseau et à lancer différentes cyberattaques.

Que faire lors d’une cyberattaque ?

Une fois la cyberattaque confirmée, contactez le service informatique de sécurité afin qu’il puisse surveiller la violation et savoir quelles informations ont été compromises. Surveillez vos comptes, modifiez vos identifiants de connexion et signalez la situation aux autorités compétentes.

Comment fonctionne une cyberattaque ?

Dans la plupart des cas, ce sont les principales étapes des cyberattaques :

- Reconnaissance – Obtenir des informations sur le réseau cible pour identifier les vulnérabilités et les failles de sécurité.

- Armement – création ou adaptation de logiciels malveillants aux vulnérabilités atteintes dans l’organisation à attaquer.

- Livraison – Envoi du logiciel malveillant (arme) à la cible via USB, courrier ou autre moyen.

- Exploitation – Exploitation d’une vulnérabilité qui exécute du code dans le système.

- Commande et contrôle – Obtenir un accès continu à la cible pour la contrôler et la manipuler à distance.

- Actions sur les objectifs – Prendre des mesures pour atteindre les objectifs tels que la destruction, le cryptage ou l’exfiltration des données.

Que vous cherchiez à adopter une technologie qui optimise votre entreprise

ou que vous cherchiez à subir une transformation digitale complète,

vous familiariser avec les dernières technologies digitales en confiance est essentiel pour les chefs d’entreprise et les entrepreneurs.

Il est également essentiel de collaborer avec des innovateurs partageant les mêmes idées et ayant fait leurs preuves en matière de mise en œuvre numérique réussie, comme Inovency.